Ciberataques: nuevas modalidades y cómo protegerse de ellas

Ciberataques: nuevas modalidades y cómo protegerse de ellas

Las modalidades de ataques cibernéticos se han diversificado en los últimos años y generan pérdidas cuantiosas para las grandes empresas. Es necesario implementar normativas públicas más estrictas y medidas de seguridad en las empresas.

La información es el activo más importante de cualquier organización y su aseguramiento, un punto primordial para lograr ventajas competitivas y generar valor a los clientes, usuarios y población en general. Ello es posible con un adecuado resguardo de la confidencialidad, disponibilidad e integridad de la información.

En estos tiempos, es común llegar al trabajo y percatarse de que el correo electrónico no funciona, el sistema de facturación contiene información errónea y nuestras computadoras muestran mensajes que solicitan dinero para poder acceder a la información. O puede que nuestra web fuese reemplazada por una pantalla negra con mensajes en otro idioma. En resumen, que hemos sido víctimas de un ciberataque.

Últimas tendencias

Según el Reporte Anual de Ciberseguridad 2018 de Cisco, el robo de datos personales fue el común denominador de los ataques en el último año. Los ciberdelincuentes han encontrado en la comercialización de nombres, apellidos, perfiles de usuarios y datos financieros un nicho de mercado que incentiva la vulneración de las entidades para lucrar con dicha información.

La alta dirección debe asignar recursos y liderar proyectos que permitan implementar controles que aseguren la información institucional, activos críticos y datos personales en el ciberespacio.

El 53 % de los ataques resultaron en daños financieros de más de 500 000 dólares que incluyen, entre otros, pérdida de ingresos, clientes, oportunidades y baja en las acciones de las compañías. Los casos de Cambridge Analítica, Marriott, Facebook y Exactis permiten tomar conciencia sobre la importancia de la protección y el adecuado tratamiento de los datos personales de los clientes, usuarios y socios.

Las vulneraciones y la fuga de información se encuentran a la orden del día. En ese sentido, ataques bajo modalidades como el ransomware, el tráfico web malicioso encriptado, los ataques hacia IoT, la ausencia de parches de seguridad y las amenazas de correo electrónico revelan un crecimiento en los últimos años que amerita implementar controles para mitigar riesgos de exposición de información confidencial.

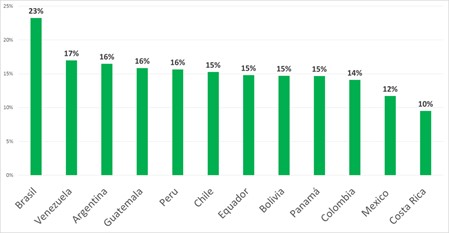

Los ciberdelincuentes se han percatado que atacar a los colaboradores de las compañias resulta mas efectivo que centrar todo su arsenal en los servidores y plataformas tecnológicas corporativas. Es por ello que, en la región, uno de los principales ataques es el de Phishing, siendo el Perú el quinto pais mas atacado de America Latina.

Ranking de países latinoamericanos afectados por phishing durante los primeros 7 meses de 2018.

Fuente: Kaspersky

Convenios y normativas

Hace poco, Perú formalizó su adhesión al Convenio contra la Ciberdelincuencia o Convenio de Budapest, junto a otros 55 países. El acuerdo busca la aplicación de mecanismos rápidos de cooperación internacional relacionados con la ciberdelincuencia, así como establecer una política penal común con la finalidad de proteger a la sociedad frente a los ciberdelincuentes.

La adhesión al convenio conlleva la modificación de la Ley de Delitos Informáticos y el empoderamiento de la Secretaría de Gobierno Digital (Segdi), la División de Investigación de Delitos de Alta Tecnología (Divindat) y el Equipo de Respuesta ante Incidentes de Seguridad Digital (Pecert). Asimismo, conlleva la creacion de una política nacional de ciberseguridad que agrupe y coordine esfuerzos entre el sector público, la Academia, sector militar y sector privado.

En el Perú se cuenta con una Ley de Delitos informáticos que previene y sanciona las conductas ilícitas que afectan sistemas, datos informáticos u otros bienes jurídicos de relevancia penal, mediante el uso de tecnologías de la información y comunicaciones (TIC). Sin embargo, ese marco legal es insuficiente para combatir los delitos informáticos, ya que se requieren implementar sanciones más rígidas y considerar nuevas conductas ilícitas.

¿Que hacer ante ello?

La alta dirección tiene un rol protagónico en el aseguramiento de la información. Deben asignar recursos y liderar proyectos que permitan una adecuada implementación de controles que aseguren la información institucional, activos críticos y datos personales en el ciberespacio. A su vez, el factor humano debe entrenarse y sensibilizarse sobre el tema para garantizar el apoyo y conocimiento en el proceso.

No existe receta mágica que asegure todos los activos críticos de la organización, ni componentes tecnológicos o normas que garanticen que no habrá más problemas a corto o largo plazo. Es preciso considerar factores como la importancia que se le da a la seguridad en la organización, el apoyo y compromiso de la alta dirección, los recursos asignados, la experiencia y el lugar que tienen los temas relacionados a ciberseguridad en la agenda. ¿Qué estrategias aplican en tu empresa para evitar el ciberataque? Cuéntanos tu experiencia.

La alta dirección debe asignar recursos y liderar proyectos que permitan implementar controles que aseguren la información institucional, activos críticos y datos personales en el ciberespacio.

Gianncarlo Gustavo Gómez Morales

Sub Gerente de Gobierno, riesgo y Cumplimiento de Seguridad de la Información y Ciberseguridad en el Banco Pichincha y Docente Adjunto del curso Cyber Policy Development en la National Defense University en Washington D.C. Se desempeñó como Oficial de Seguridad de la Información y Protección de Datos Personales en el OSIPTEL, Gerente Adjunto de Arquitectura de Seguridad en el Banco de Crédito del Perú y Head Of Cybersecurity Audit en el Banco Interamericano de Finanzas. Además, es auditor y entrenador de norma ISO/IEC 27001. Magister en Administración y Dirección de TI. Posgrado en Seguridad de la Información por ESAN. Cuenta con especialización en la UNE ISO/IEC 27001 por el INTECO-CERT de España, Lead Auditor en ISO/IEC 27001, Protección de Datos Personales por la Agencia Española de Protección de Datos, Ciberseguridad por la Universidad Rey Juan Carlos y en Desarrollo de Políticas de Ciberseguridad por la Universidad Nacional de Defensa de EE. UU. - Washington D.C.

- Docente en Diploma en Gestión de la Seguridad de Información

- Docente en Diploma Internacional Ejecutivo en Gestión de la Ciberseguridad y Privacidad

- Docente en Gestión de la ciberseguridad

- Docente en Gestión de la privacidad y protección de datos personales

- Docente en Maestría en Gestión de la Ciberseguridad y Privacidad Semipresencial

Otros artículos del autor

Acciones clave para la protección de datos personales en las organizaciones

Técnicas criptográficas para proteger la información de las empresas

¿Cómo avanza la lucha de las empresas contra el ransomware?

El ransomware es la modalidad de ciberdelito más frecuente en la actualidad, además se ejecuta con mayor rapidez que antes. ¿Qué medidas pueden tomar las empresas para disminuir las posibilidades de sufrir este tipo de ataques?