¿Qué es el Cybersecurity Framework de NIST de los Estados Unidos?

¿Qué es el Cybersecurity Framework de NIST de los Estados Unidos?

Este marco ayuda a las empresas de todos los tamaños a comprender, gestionar y reducir los riesgos cibernéticos y proteger sus redes y datos. Les proporciona un lenguaje común y un resumen de las mejores prácticas en ciberseguridad.

La seguridad nacional y económica de los Estados Unidos depende del funcionamiento confiable de infraestructura crítica. Las amenazas de ciberseguridad explotan la creciente complejidad de dichos sistemas, colocando la economía, la seguridad pública y la salud en peligro. Al igual que el riesgo financiero y de reputación, el riesgo de ciberseguridad afecta a los objetivos estratégicos de una compañía. Puede aumentar los costos y afectar los ingresos; así como dañar la capacidad de una organización para innovar, brindar servicios, ganar y mantener a los clientes.

Para abordar mejor estas amenazas, el presidente Obama emitió el 12 de febrero de 2013 la Orden Ejecutiva 13636: Mejora de la Ciberseguridad de las Infraestructuras Críticas. Esta demandó el desarrollo de un sistema voluntario de ciberseguridad (framework), un conjunto de estándares y mejores prácticas de la industria para ayudar a las empresas a gestionar los riesgos cibernéticos.

El marco de ciberseguridad de NIST

El Instituto Nacional de Normas y Tecnología (NIST), una agencia perteneciente al Departamento de Comercio de los Estados Unidos, desarrolló este marco voluntario de manera coherente con su misión de promover la innovación y la competitividad en el país. El Cybersecurity Framework de NIST utiliza un lenguaje común para guiar a las compañías de todos los tamaños a gestionar y reducir los riesgos de ciberseguridad y proteger su información.

Este marco no provee nuevas funciones o categorías de ciberseguridad, sino recopila las mejores prácticas (ISO, ITU, CIS, NIST, entre otros) y las agrupa según afinidad. Se centra en el uso de impulsores de negocio para guiar las actividades de ciberseguridad y considerar los riesgos cibernéticos como parte de los procesos de gestión de riesgos de la organización. El framework consta de tres partes: el marco básico, el perfil del marco y los niveles de implementación.

El Framework Core comprende un conjunto de actividades de ciberseguridad, resultados y referencias informativas que son comunes a través de los sectores de infraestructura crítica. Así, proporciona la orientación detallada para el desarrollo de perfiles individuales de la compañía. Mediante el uso de los perfiles, el marco ayudará a la organización a alinear sus actividades de ciberseguridad con sus requisitos de negocio, tolerancias de riesgo y recursos. Por su parte, los niveles de implementación del marco (tiers) proporcionan un mecanismo para que las empresas puedan ver y comprender las características de su enfoque para la gestión del riesgo de ciberseguridad.

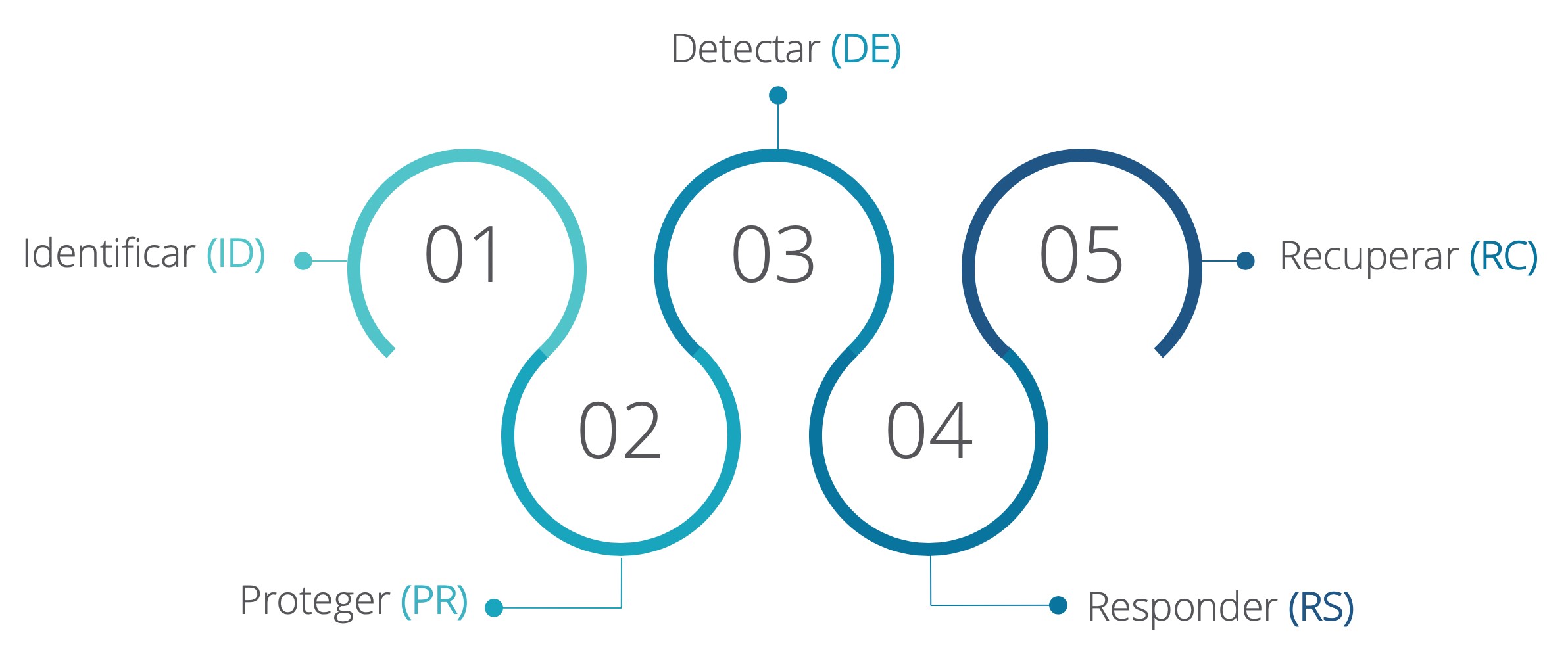

Núcleo del marco

El núcleo proporciona cinco funciones continuas, vistas más arriba. Asimismo, también brinda un conjunto de actividades para lograr resultados específicos de ciberseguridad y hace referencia a ejemplos de orientación para lograr esos resultados. El núcleo no es una lista de comprobación de las acciones a realizar. Presenta los resultados clave de ciberseguridad identificados por la industria como útiles para gestionar el riesgo cibernético. Comprende cuatro elementos: funciones, categorías, subcategorías y referencias informativas.

Categoría de función y de identificadores únicos

Niveles de implementación

Los tiers proporcionan un contexto sobre cómo una organización ve el riesgo de la ciberseguridad y los procesos implementados para manejarlo. Las escalas describen el grado en que las prácticas de gestión de riesgos cibernéticos de una empresa exhiben las características definidas en el marco. Por ejemplo: riesgo y amenaza, repetible y adaptable.

Los niveles de implementación caracterizan las prácticas de una compañía en un rango, desde parcial hasta adaptativo. Estos niveles reflejan una progresión desde respuestas informales y reactivas hasta enfoques que son ágiles y están informados sobre el riesgo. Durante el proceso de selección de un tier, la empresa debe considerar sus actuales prácticas de gestión de riesgos, entorno de amenazas, requisitos legales y regulatorios, objetivos de negocio/misión y restricciones de organización.

¿Se puede implementar en empresas fuera de Estados Unidos?

Debido a que la base del marco de trabajo está fundamentada en la integración de los criterios de diferentes estándares, directrices y mejores prácticas a nivel internacional, su implementación no está limitada únicamente a los Estados Unidos. De hecho, su despliegue fuera de las fronteras de ese país agrega una nueva capa de cooperación e integración global en ciberseguridad, tema que no está restringido a un ámbito geográfico en particular.

¿Has implementado el marco de ciberseguridad de NIST en tu compañía? Cuéntanos tu experiencia.

Gianncarlo Gustavo Gómez Morales

Sub Gerente de Gobierno, riesgo y Cumplimiento de Seguridad de la Información y Ciberseguridad en el Banco Pichincha y Docente Adjunto del curso Cyber Policy Development en la National Defense University en Washington D.C. Se desempeñó como Oficial de Seguridad de la Información y Protección de Datos Personales en el OSIPTEL, Gerente Adjunto de Arquitectura de Seguridad en el Banco de Crédito del Perú y Head Of Cybersecurity Audit en el Banco Interamericano de Finanzas. Además, es auditor y entrenador de norma ISO/IEC 27001. Magister en Administración y Dirección de TI. Posgrado en Seguridad de la Información por ESAN. Cuenta con especialización en la UNE ISO/IEC 27001 por el INTECO-CERT de España, Lead Auditor en ISO/IEC 27001, Protección de Datos Personales por la Agencia Española de Protección de Datos, Ciberseguridad por la Universidad Rey Juan Carlos y en Desarrollo de Políticas de Ciberseguridad por la Universidad Nacional de Defensa de EE. UU. - Washington D.C.

- Docente en Diploma en Gestión de la Seguridad de Información

- Docente en Diploma Internacional Ejecutivo en Gestión de la Ciberseguridad y Privacidad

- Docente en Gestión de la ciberseguridad

- Docente en Gestión de la privacidad y protección de datos personales

- Docente en Maestría en Gestión de la Ciberseguridad y Privacidad Semipresencial

Otros artículos del autor

Acciones clave para la protección de datos personales en las organizaciones

Técnicas criptográficas para proteger la información de las empresas

¿Cómo avanza la lucha de las empresas contra el ransomware?

El ransomware es la modalidad de ciberdelito más frecuente en la actualidad, además se ejecuta con mayor rapidez que antes. ¿Qué medidas pueden tomar las empresas para disminuir las posibilidades de sufrir este tipo de ataques?